E-gouvernance

Un texte pris sur le blog de Jean Marc Manach

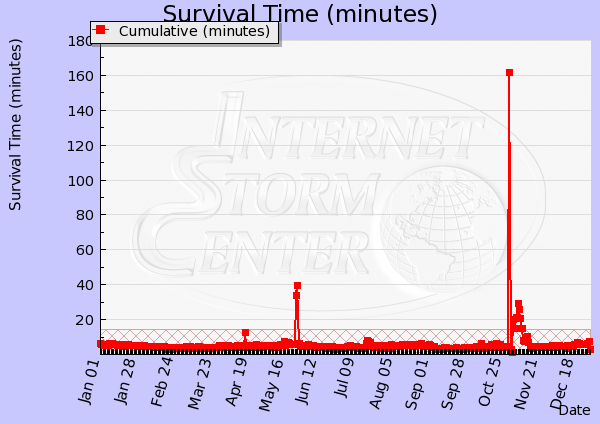

En 2003, un ordinateur neuf, acheté dans le commerce et connecté d’emblée à l’internet, pouvait résister 40 minutes avant d’être infecté par un virus. En 2004, 20 minutes. En 2009, un ordinateur non sécurisé est infecté, en moyenne, au bout de 4 minutes.

Ce matin, je faisais chroniqueur sur France Inter, dans l’émission Service Public, consacrée à la maîtrise de nos données personnelles sur Internet, avec Olivier Iteanu, avocat et auteur du livre “L’identité numérique en question“.

Dans la foulée, j’étais aussi invité à venir débattre, sur France Culture, dans l’émission Place de la Toile, de l’“ère de la surveillance globale : Big Brother dépassé ?” avec Eric Sadin, auteur d’un livre intitulé “Surveillance globale : enquête sur les nouvelles formes de contrôle“.

Les deux émissions sont réécoutables sur leurs sites respectifs. Ma chronique, sur France Inter, ayant suscité beaucoup de commentaires, permettez-moi de la republier, en mode texte :

Puisqu’il est question d’identité numérique, et du contrôle de ses données personnelles, j’ai voulu faire le point sur l’état de l’art en matière de sécurité informatique.

J’ai donc été sur le site du SANS Institute, (SysAdmin, Audit, Network, Security) l’institut de référence qui est à la sécurité informatique ce que l’ONU est à la paix mondiale. Et là, j’ai découvert une page sur le durée de survie d’un ordinateur sous Windows, le système d’exploitation utilisé par près de 90% des internautes.

En 2003, un ordinateur neuf, acheté dans le commerce et connecté d’emblée à l’internet, pouvait résister 40 minutes avant d’être infecté par un virus. En 2004, 20 minutes. En 2009, un ordinateur non sécurisé est infecté, en moyenne, au bout de 4 minutes.

Alors comment en est-on arrivé là ?

Au commencement, les virus étaient créés par des passionnés, étudiants, universitaires, chercheurs, bidouilleurs, qui voulaient tester les limites, ou potentialités, de l’internet. Aujourd’hui, c’est un vrai business.

Les pirates cherchent à lever des armées de ce qu’on appelle des ordinateurs “zombies”, du nom qu’on donne aux ordinateurs qu’ils ont piratés, afin de les louer aux escrocs qui s’en servent ensuite pour envoyer leurs spams ou pour héberger des sites que la morale réprouvent.

Ainsi, les spammeurs américains louent régulièrement à des pirates russes le droit d’utiliser l’ordinateur, et la bande passante, de dizaines de milliers d’internautes lambda.

Avant, ils pirataient les ordinateurs de ceux qui disposaient de beaucoup de bande passante (université, entreprises, etc…) ; le problème, aujourd’hui, c’est qu’on est beaucoup à disposer du haut débit, et d’ordinateurs très puissants, et forcément c’est tentant.

L’erreur est humaine, surtout sur l’internet ou dès qu’il est question d’ordinateurs. Et les pirates adorent les utilisateurs qui n’y connaissent rien en informatique. Parce qu’il est plus simple de pirater leurs ordinateurs que ceux des professionnels du Net. Et qu’on considère généralement que les problèmes, en informatique, se situent surtout entre la chaise et le clavier. L’erreur, c’est l’utilisateur.

Exemple, récent : en janvier, l’intranet de la marine nationale a été infecté par un virus informatique, ce qui a eu pour effet de bloquer les agendas électroniques des amiraux, mais aussi et surtout de clouer au sol leurs Rafales pendant deux jours. On aurait pu penser que l’armée française savait protéger ses ordinateurs… sauf qu’elle n’avait pas mis ses systèmes Windows à jour alors même que le virus, Conficker, exploitait une faille de sécurité qui avait pourtant été corrigée en novembre dernier et que le virus est entré dans le système, non pas via l’internet, mais via à une clef USB contaminée.

Les modes de contamination ont beaucoup changé ces dernières annéees.

Ainsi, il y a dix ans, on expliquait aux gens qu’il ne fallait pas ouvrir les pièces jointes attachées à leurs courriels, parce que les virus informatiques, chevaux de Troie et autres logiciels espions s’en servaient pour se propager d’ordinateurs à ordinateurs, en usurpant l’identité de ceux qu’ils avaient déjà contaminé.

Les gens ont alors commencé à installer des antivirus, pour détecter, et mettre en quarantaine, les logiciels malveillants.

En réaction, les auteurs de virus ont développé des vers qui se propagent d’ordinateurs à ordinateurs, sans qu’on ait besoin de cliquer dessus pour les activer.

Les internautes ont donc commencé à installer des pare-feux (firewall, en anglais), pour éviter que n’importe qui puisse entrer, à distance, dans leurs PC.

Les pirates ont dès lors commencé à exploiter les failles de sécurité des logiciels, tablant sur le fait que les utilisateurs n’installent pas forcément les mises à jour qui leur sont proposées, et qu’il est donc possible de s’y infiltrer.

Les éditeurs essaient depuis de forcer leurs utilisateurs à mettre leurs logiciels à jour, mais nombreux sont ceux qui, par paresse ou parce qu’ils ne comprennent pas ce qu’on leur demande de faire, laissent leur ordinateur dans l’état dans lequel ils l’ont acheté. Grosse erreur…

Pire : les pirates cherchent aujourd’hui à infecter les sites web pour pirater les ordinateurs de ceux qui les consultent : la simple consultation d’une page web peut aujourd’hui suffire à contaminer un PC.

Alors que peut-on faire pour se protéger ?

Déjà, arrêter de penser que tout s’achète. Trop de gens achètent des “logiciels de sécurité”, pensant ainsi être protégés. Sauf que s’ils ne mettent pas forcément ces logiciels à jour, quotidiennement (voire plusieurs fois par jour), ça ne sert à rien.

Ensuite, essayer de comprendre un chouilla le fonctionnement de l’internet et des ordinateurs. Plus vous les maitriserez, moins vous ferez de bêtises.

Le plus célèbre des “pirates informatiques”, Kevin Mitnick, explique ainsi que le plus simple moyen de pirater un ordinateur, c’est de manipuler son utilisateur, ou sa secrétaire, son fils, sa femme, son colocataire…

Les professionnels de la sécurité informatique estiment que plus de 70% des actes de malveillance viennent « de l’intérieur », et sont le fait de personnes de son entourage qui ont, soit chercher à se venger ou à vous espionner, soit qui se sont fait avoir, tout simplement.

Mais alors concrètement ?

. faites des sauvegardes. Régulièrement. Le jour où vous perdrez vos données, vous me remercierez.

. mettez à jour tout aussi régulièrement vos logiciels et systèmes d’exploitation.

. allez sur assiste.com, le site de Pierre Pinard, un ancien restaurateur et traiteur, qui fourmille d’informations sur la sécurité informatique

. informez-vous, lisez la presse internet, et ne considérez pas votre ordinateur comme une boîte noire, mais (si j’ose dire) comme un chien : c’est vous qui devez le contrôlez, pas l’inverse

. passez aux logiciels libres, ces logiciels, gratuits, créés et développés par la communauté : le navigateur Firefox est ainsi bien plus sécurisé, puissant et rapide qu’Internet Explorer ;

. si vous en avez les moyens, optez pour un ordinateur MacIntosh -ils n’ont quasiment plus de problèmes de sécurité- ou installez, en plus de Windows, un système d’exploitation “libre” sur votre PC : le plus connu s’appelle Ubuntu, il est très simple d’utilisation, et il vous suffit de le télécharger, de le graver sur un CD, puis de lancer la procédure d’installation.

C’est très simple, et en quelques dizaines de minutes, vous disposerez d’un ordinateur tout aussi fonctionnel qu’un Mac ou un PC.

La différence ?

1. C’est gratuit.

2. il n’existe quasiment pas de virus sous Linux

3. vous aurez le contrôle de votre ordinateur, et c’est le plus important.

Mise à jour du 21/02/2009 : cette chronique fait décidément réagir ; impossible de répondre à tous les commentaires, mais, et en vrac :

. le chiffre émane du SANS Institute, l’organisme de référence en matière de sécurité informatique, qu’on peut difficilement accuser de raconter n’importe quoi,

. je parle de “durée de vie” parce que le SANS parle de “survival time”, mais rien entendu un ordinateur ne “meurt” pas,

. les “4 minutes” correspondent effectivement aux statistiques cumulées, à une moyenne, avant qu’un “ver” (et non un virus, activé par l’utilisateur) ne parvienne à infecter l’ordinateur en y effectuant un scan de port,

. je ne fais de la pub pour aucun antivirus, je conseille même aux gens d’arrêter de penser que tout peut s’acheter, le plus important étant d’apprendre à garder le contrôle de son PC,

. je n’ai rien contre Windows, mais si je mets effectivement en avant les logiciels libres, et le système GNU/Linux, c’est tout simplement parce qu’ils sont notoirement considérés, par les experts en sécurité, comme les plus sécurisés,

. cette chronique a été faite pour l’émission “Service public” de France Inter, je me devais de rester grand public, pas d’entrer dans des explications techniques fouillées,

. le sujet est passionnel, et j’espérais, avec ce billet d’humeur, faire le point sur la situation, poser les termes du débat et faire réagir les gens ; alors merci à tous ceux qui ont répondu, en commentaires.